Captura de pantalla de la página de inicio de FinFisher.

Escrito por Sohail Abid, de la Fundación por los Derechos Digitales. La versión original de este artículo se publicó en el sitio web de la Fundación por los Derechos Digitales.

Un experto técnico anónimo hackeó el pasado agosto los servidores de FinFisher, el infame fabricante de software de vigilancia. El o los hackers se apropiaron de toda la información que pudieron encontrar en el servidor y la filtraron en un torrent. El torrent, de 40 GB, contiene el portal de asistencia completo de FinFisher, e incluye la correspondencia entre los clientes y el personal de la compañía. También contiene todo el software que vende la empresa, además de la documentación que lo acompaña y el material publicado. El año pasado, los investigadores en seguridad destaparon pruebas de que existen dos servidores de mando y control dentro de Pakistán.

¿Qué es FinFisher?

Como parte de la compañía Gamma International con sede en el Reino Unido, FinFisher es una empresa que vende paquetes de software de vigilancia y monitoreo a los departamentos del gobierno. El software principal, FinSpy, se usa para acceder y controlar desde un punto remoto ordenadores o teléfonos móviles que pertenecen a individuos a los que se está espiando. La empresa ofrece varios métodos de instalar FinSpy, cuyo alcance va de un simple USB que puede infectar un ordenador a un software malicioso para validar archivos de modo que pueda infectar un ordenador cuando los archivos se estén descargando. El kit FinFisher se diseñó para permitir a los compradores acceso a correos electrónicos, historiales de búsqueda en la red y otras actividades realizadas por los “blancos”, el término empleado para quienes están siendo espiados.

Captura de pantalla de la página de licencia de FinFisher.

¿Es Pakistán cliente de FinFisher?

Al parecer, sí. El grupo de investigación Citizen Lab, con sede en la Universidad de Toronto, publicó un informe el año pasado en el que identificaba dos servidores de mando y control de FinFisher en la red de la Compañía de telecomunicaciones de Pakistán (PTCL por sus siglas en inglés), el proveedor líder del país en servicios de Internet. Sin embargo, esta filtración reciente nos ofrece una visión más completa y concluyente. El portal de asistencia filtrado nos informa de hecho de que alguien en Pakistán tuvo licencia de tres softwares de FinFisher durante un periodo de tres años. Es probable que los ordenadores que alojaban el servidor de FinSpy fueran los sistemas que Citizen Lab identificó y que simplemente estuvieran usando la conexión a Internet de la PTCL. Tenemos razones para creer que la PTCL no estaba involucrada. Pero, si no fue la PTCL, ¿entonces quién? Pudo ser cualquiera, pero FinFisher solo vende esos softwares a gobiernos y agencias de espionaje, así que era más probable que sea una de las muchas agencias de inteligencia operando dentro del gobierno paquistaní.

Hemos extraído del portal de asistencia de FinFisher la petición de ayuda que una persona (a la que llamaremos “Cliente 32”) de Pakistán envió al equipo técnico, en la cual se queja de que sus problemas no se pueden resolver a través de Skype. Presumimos entonces que Skype es el principal medio por el que FinFisher ofrece asistencia técnica a sus clientes.

Captula de pantalla del mensaje de petición de ayuda en FinFisher.

¿Qué se adquirió?

Trabajando sobre esta pista, investigamos más en el historial de compra del Cliente 32 y su correspondencia con el departamento de FinFisher, y descubrimos que tenían licencia no solo de uno sino de tres productos del fabricante de spyware. El software principal, FinSpy, se utiliza para identificar a personas que “cambian de localización, utilizan canales de comunicación encriptados y anónimos, y residen en países extranjeros”. Después de la instalación de FinSpy en un ordenador o teléfono móvil, puede, según el folleto del producto, “controlarlo y acceder a él desde un punto remoto tan pronto como se conecte a la red”.

Además de FinSpy, el Cliente 32 compró también otro software llamado FinIntrusionKit para hackear en hoteles, aeropuertos y otras redes wifi en busca de “dispositivos WLAN cercanos para hacerse con sus registros de tráfico y su contraseña”, extraer “nombres de usuario y contraseñas (incluso en sesiones con encriptado TLS/SSL)”, y “capturar información con encriptado SSL como correos electrónicos, portales de vídeo, operaciones bancarias en red y mucho más”. El tercer software se diseñó para infectar dispositivos USB de modo que quienquiera que lo utilizase después se convertiría en el blanco de una vigilancia.

Captura de pantalla de la respuesta a la petición de ayuda en FinFisher.

¿Cómo utiliza Pakistán el FinFisher?

Gracias a los archivos de petición de ayuda del Cliente 32, también descubrimos que quienquiera que comprase FinFisher en Pakistán lo estaba usando, por ejemplo, para infectar inofensivos documentos MS Office, en particular archivos en PowerPoint. Después, esa persona enviaba los archivos a las personas a las que quería espiar. Cuando los ignorantes receptores abrían los archivos infectados, sus ordenadores quedaban automáticamente bajo vigilancia constante, de forma que todos los detalles de sus correos electrónicos, chats y demás actividades se enviaban al Cliente 32.

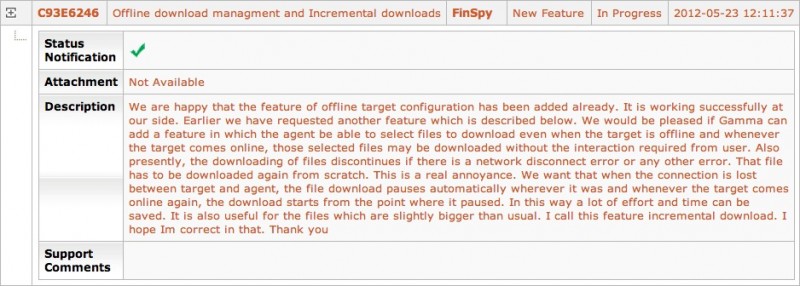

El Cliente 32 también utilizó FinFisher para robar archivos de forma encubierta desde los ordenadores “blanco”. Todos los archivos de aquellos que se habían convertido en blancos eran recibidos de inmediato, pero el Cliente 32 quería más, así que esbozó otra petición de ayuda, que decía: “el agente podrá seleccionar archivos para descargar incluso cuando el blanco esté desconectado y, cuando el blanco se conecte, estos archivos seleccionados podrán descargarse sin la necesaria interacción del usuario”.

Aunque sabemos que Pakistán está haciendo uso de FinFisher, todavía quedan muchas preguntas sin respuesta. Como ciudadanos de un estado democrático, es nuestro derecho saber quién está utilizando este software de vigilancia en Pakistán, cuánto dinero público se está gastando en estas licencias y qué leyes y normativas se están aplicando al uso de estos softwares.

Sohail Abid investiga temas de seguridad, vigilancia y censura para la Fundación por los Derechos Digitales. Antes de unirse a la fundación, fue Director técnico en Jumpshare, una startup de Pakistán dedicada a compartir archivos.