Manifestantes del Partido Pirata en Berlín, 2013. Foto de Mike Herbst vía Wikimedia Commons (CC BY-SA 2.0)

El jueves 5 de junio marcó el aniversario de las primeros documentos filtrados por el ex analista de la CIA, Edward Snowden. Desde el 5 de junio de 2013, los periodistas han hecho pública una gran cantidad de información relativa al gobierno de los Estados Unidos y al sistema global de vigilancia de las comunicaciones digitales.

Estas son algunas de las revelaciones más importantes hasta la fecha:

En su nuevo libro «No Place To Hide» (Sin lugar para esconderse), en el que habla sobre su trabajo con Snowden, el periodista Glenn Greenwald enumera algunos hechos alarmantes que han sido revelados a lo largo de este año. En tan solo un periodo de 30 días, la NSA recolectó:

- Los datos de más de 97.000 millones de correos electrónicos y 124.000 millones de llamadas telefónicas de todo el mundo.

- 500 millones de conexiones de datos provenientes de Alemania, 2.300 millones de Brasil y 13.500 millones de la India.

- 70 millones de metadatos en cooperación con Francia, 60 millones con España, 47 millones con Italia, 1,8 millones con Países Bajos, 33 millones con Noruega y 23 millones con Dinamarca.

- Casi 3.000 millones de llamadas de teléfono y correos electrónicos que habían pasado directamente por las redes de telecomunicación estadounidenses. Como explica Greenwald, esto excede la recolección de datos por parte de «Rusia, México y casi todos los países de Europa, y se acerca a la recolección de datos por parte de China.»

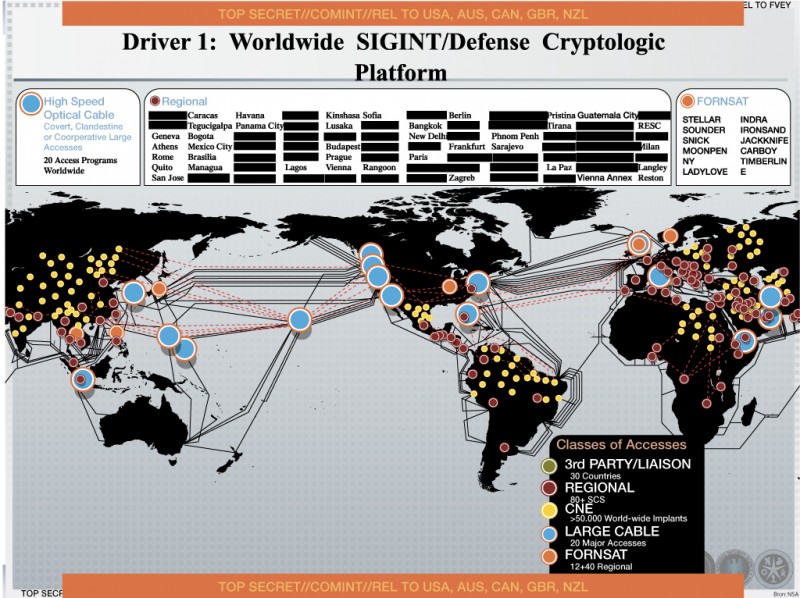

El caso Snowden también sacó a la luz un sistema jerárquico de tres niveles entre la NSA y los gobiernos extranjeros. Greenwald lo explica así en su libro:

NIVEL 1: «Five Eyes»(Cinco Ojos) es un acuerdo entre Estados Unidos y Reino Unido, Canadá, Australia y Nueva Zelanda para colaborar en materia de espionaje global, a la vez que restringen voluntariamente su espionaje mutuo a menos que sea específicamente requerido por algún funcionario de uno de esos países.

NIVEL 2: Países con los que la NSA trabaja en proyectos de vigilancia específicos, mientras los espía ampliamente. Estos incluyen la mayoría de los países europeos y algunos países asiáticos. No se incluye ningún país de Latinoamérica.

NIVEL 3: Países a los que Estados Unidos espía regularmente pero con los que casi nunca colabora. Algunos países democráticos que aparecen en la lista son: Brasil, México, Argentina, Indonesia, Sudáfrica y Kenia.

Mapa mundial de las señales de inteligencia de la NSA filtrado por Edward Snowden. Por la Agencia de Seguridad Nacional de Estados Unidos, compartido vía Wikimedia Commons, liberado al dominio público.

Por último, ahora conocemos las siguientes operaciones encubiertas de la NSA:

XKEYSCORE: Nombre de la interfaz de software a través de la cual los analistas de la NSA rastrean enormes bases de datos recolectadas en diferentes operaciones. XKEYSCORE analiza correos electrónicos, chats en línea e historiales de búsquedas de millones de individuos de todo el mundo. Los datos de XKEYSCORE han sido compartidos con otros servicios secretos, incluyendo los de Australia y Nueva Zelanda.

DISHFIRE: La operación Dishfire consiste en la colección masiva de mensajes de texto y otros registros teléfonicos como datos de ubicación, contactos, detalles de tarjetas de crédito, llamadas perdidas, alertas de roaming (que indican cruces de fronteras), tarjetas personales electrónicas, notificaciones de pagos con tarjeta de crédito, alertas de itinerarios de viajes, información de reuniones, etc. Las comunicaciones desde teléfonos estadounidenses han sido presuntamente menos controladas, aunque no necesariamente eliminadas de esta base de datos. Los mensajes y datos asociados de personas no residentes en EE.UU. fueron retenidos y analizados.

BULLRUN: Sin ser un programa de vigilancia en sí mismo, BULLRUN es una operación por la que la NSA socava las herramientas de seguridad de los usuarios, sean o no objetivos de dicha agencia. BULLRUN representa una medida sin precendente de ataque a los sistemas de seguridad de uso común.

EGOTISTICAL GIRAFFE: La NSA tuvo como objetivo el navegador Tor, una herramienta que permite a los usuarios navegar por la red de forma anónima.

MUSCULAR: Lanzado en 2009, MUSCULAR se infiltró en los centros de datos globales de empresas tecnológicas como Google y Yahoo, fuera de Estados Unidos. Ambas compañías respondieron a MUSCULAR encriptando estas comunicaciones.

BLARNEY: Programa destinado a sacar partido de las colaboraciones con empresas claves con el fin de acceder a la red de fibra óptica internacional de alta capacidad, a conmutadores y a enrutadores de todo el mundo. Blarney tiene como objetivo a países como: Brasil, Francia, Alemania, Grecia, Israel, Italia, Japón, México, Corea del Sur y Venezuela, así como la Unión Europea y las Naciones Unidas.

CO-TRAVELER: En esta operación, EE.UU. recolecta información sobre la ubicación de torres de telefonía móvil y puntos de acceso a WiFi y GPS. Esta información es recolectada y analizada sobre la marcha, en parte con el fin de identificar a los compañeros de viaje de un objetivo.

¿Consternado por estas cifras? ¿Motivado para hacer algo al respecto? Échale un vistazo a la campaña internacional contra la vigilancia masiva [en], llevada a cabo por la Electronic Frontier Foundation, Privacy International, y una coalición internacional de expertos en derechos humanos y políticas de internet. Firma la petición, organiza un evento local y aprende formas de presionar a tu gobierno para que respete y proteja la privacidad en la era digital.

Una versión de este post fue publicada inicialmente en el sitio web de la Electronic Frontier Foundation [en].