Este artículo fue escrito por Eva Galperin y Morgan Marquis-Boire y originalmente se publicó en eff.org.

La semana pasada, cuando el régimen de Assad bloqueó el acceso a Internet en todo el país durante tres días, una de las pocas direcciones IP que permaneció en línea fue la implicada en la campaña continua de programas maliciosos de vigilancia que apunta a los disidentes sirios desde noviembre de 2011, que incluye una herramienta antihackeo falsa, una herramienta de encriptación para Skype falsa y documentos falsos que presuntamente pertenecen a la formación del consejo de liderazgo de la revolución siria. Ahora EFF (Fundación Fronteras Electrónicas) ha detectado dos campañas nuevas de programas maliciosos de vigilancia relacionados con la misma dirección IP, la primera que hemos detectado desde este verano.

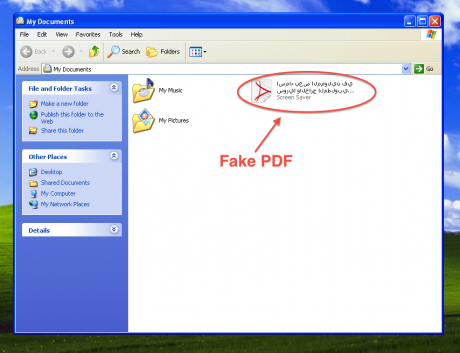

La primera campaña comenzó el 21 de noviembre, lo que coincidió con una semana en la que la oposición siria avanzó de manera considerable contra el regimen de Assad. Se induce a los usuarios a descargar un archivo llamado «اسماء بعض الممولين في سوريا والخارج المطلوبين لدى النظام السوري_m-fdp.scr,» (hash: ed86876db98db35d8c205f8c0b92b0a4) cuya traducción aproximada es «Nombres de algunos financieros en Siria y el extranjero buscados por el régimen sirio _m-fdp.scr». El archivo parece ser un PDF, pero en realidad es un fichero rar autoextraíble en forma de un ejecutable .scr (archivo protector de pantalla). Inmediatamente luego de que el bloqueo de internet finalizara el 1 de diciembre, se distribuyó una nueva versión de esta campaña, esta vez alentando a los usuarios a descargar un documento llamado «اسماء بعض المسلحين في سورية والخارج المطلوبين لدى النظام السوري2012_m-fdp.scr,» (hash: 02c2ee77cf5aaf8ac03739640c46e822) cuya traducción aproximada es «Nombres de algunos militantes en Siria y el extranjero buscados por el régimen sirio 2012_m-fdp.scr.»

Se contactaba a los usuarios a través de Skype y plataformas de redes sociales, de ser posible a través de cuentas que habían sido afectadas, y se los alentaba a descargar estos archivos desde dos enlaces de Mediafire, que se muestran en la captura de pantalla a continuación: http://www.mediafire.com/?btdkh64ebedrc0h. En lugar de enviar mensajes cortos y con características de spam, se informó que estas conversaciones eran muy interactivas.

http://www.mediafire.com/?zr42ka5838ev4po

Los usuarios sirios de internet tienen que ser muy cuidadosos al hacer clic en enlaces que parecen sospechosos o al descargar documentos en Skype, incluso si el documento aparentemente proviene de un amigo.

Mediafire desactivó ambos enlaces por mal uso.

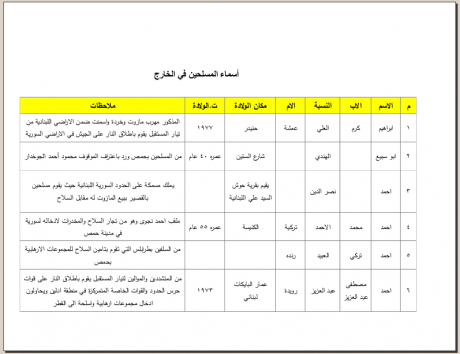

Al ejecutarse, este enlace abre un archivo de 285 páginas que presuntamente contiene nombres e información personal sobre personas buscadas por el régimen de Assad por estar involucradas en el movimiento opositor. El archivo se muestra en la siguiente captura de pantalla.

Al abrir el archivo aparece en pantalla un PDF, que se muestra en la siguiente captura de pantalla. Además instala una herramienta de administración remota llamada DarkComet RAT, que puede capturar la actividad de la cámara web, desactivar la configuración de notificaciones de ciertos programas antivirus, grabar la pulsación de teclas, robar contraseñas y más. Los más de una docena de ataques que EFF ha analizado instalaron versiones DarkComet RAT. Su relación cada vez mayor con los hackers progobierno sirio, combinada con el informe de Human Rights Watch sobre la red de centros de tortura del régimen de Assad, podrían haber motivado al único desarrollador del proyecto a bloquearlo, y a anunciar su intención de trabajar en una herramienta alternativa que se parezca más a VNC y que solicite acceso al administrador para su instalación. Mientras que DarkComet RAT ya no es respaldado por su desarrollador original, sigue siendo la herramienta de vigilancia encubierta preferida por este grupo reincidente de actores progobierno sirio.

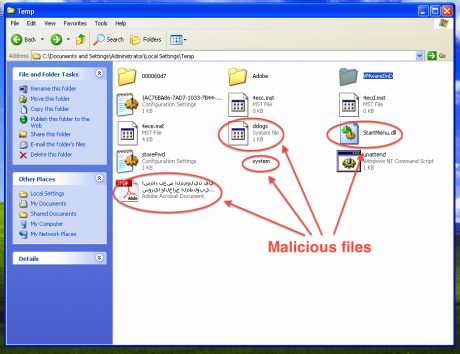

DarkComet RAT introduce los siguientes archivos, como se muestra en la captura de pantalla a continuación:

C:DOCUME~1ADMINI~1LOCALS~1Tempsystem.exe

C:DOCUME~1ADMINI~1LOCALS~1TempStartMenu.dll

C:DOCUME~1ADMINI~1LOCALS~1Tempاسماء بعض الممولين في سوريا والخارج المطلوبين لدى النظام السوري.pdf

Además, una vez que usted comienza a pulsar las teclas, crea un archivo registrador de pulsaciones de teclado llamado C:DOCUME~1ADMINI~1LOCALS~1Tempdclogs.sys, que también se muestra aquí.

También crea C:Documents and SettingsAdministratorStart MenuProgramsStartup..lnk, como se muestra en la captura de pantalla a continuación:

Se comunica con un comando remoto y un servidor de control en 216.6.0.28 en el puerto 885

TCP 0.0.0.0:0 Connect 216.6.0.28:885

Esta dirección IP es propiedad de STE (Sistema de Telecomunicaciones Sirio) y está registrada en Damasco.

Estos dos troyanos son detectados por algunos programas antivirus en este momento, pero la venta de programas antivirus de los Estados Unidos a Siria está actualmente prohibida por los controles a la exportación estadounidense, solo un ejemplo más de las maneras en que los controles de exportación no permiten que los sirios accedan a las herramientas que necesitan para protegerse de la vigilancia del gobierno.

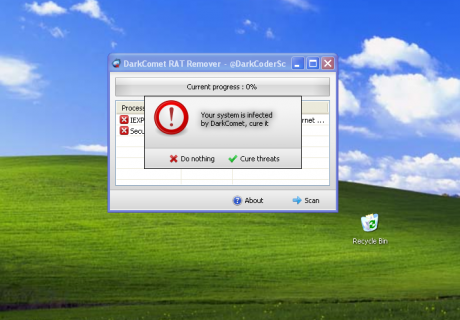

A DarkComet RAT también lo detecta la Herramienta de remoción de DarkComet RAT, escrita por el mismo desarrollador que creó originalmente DarkComet RAT. La captura de pantalla siguiente muestra la herramienta de remoción al detectar DarkComet RAT en una computadora infectada.

Si su computadora está infectada, eliminar DarkComet RAT no garantiza que su computadora esté limpia o sea segura. Este ataque en definitiva le brinda al atacante la posibilidad de ejecutar códigos arbitrarios en una computadora infectada. No hay garantías de que el atacante no haya instalado programas maliciosos adicionales mientras tenía el control de la máquina. La acción más segura es reinstalar el sistema operativo en su computadora y cambiar todas las contraseñas de las cuentas a las que podría haber ingresado cuando la computadora estaba infectada.

EFF está muy preocupado por el resurgimiento del programa malicioso progobierno que apunta a los activistas en línea de Siria. Continuaremos de cerca los desarrollos en esta área.