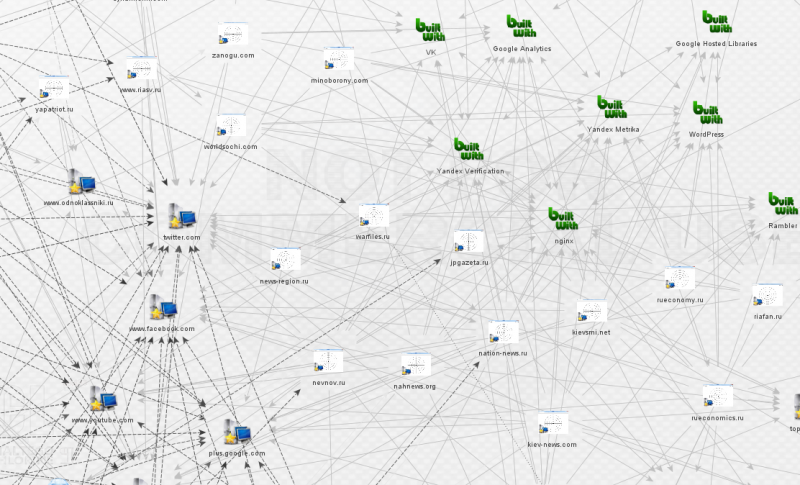

Gráfico que muestra el uso compartido de Google Analytics, sowftware de servidor y redes sociales de los sitios de Internet en la red. [Tamaño completo 1, 2] Imagen de Lawrence Alexander.

El sitio no entrega créditos ni atribuciones por su diseño y no ofrece ninguna indicación de quién podría estar tras él. Intrigado por este anonimato, utilicé el software Maltego open-source intelligence para reunir cualquier información de acceso libre que pudiera proporcionar pistas.

Los secretos de Google Analytics

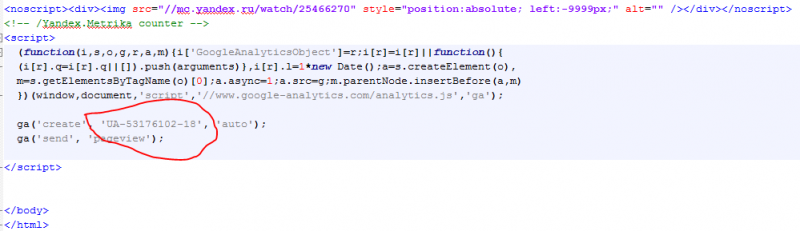

Mi uso de Maltego reveló que el sitio se ejecutaba con Google Analytics, una herramienta de análisis que se usa de forma común en la web, que permite que un dueño de una página web reúna estadísticas de sus visitantes, como su país, navegador y sistema operativo. Por conveniencia, se puede manejar múltiples sitios bajo una sola cuenta de Google Analytics. Esta cuenta tiene un número único de identificación «UA», que se ubica en el script de Analytics que está integrado en el código del sitio web. Google proporciona una guía detallada de la estructura del sistema.

Número de la cuenta de Google Analytics para el sitio вштабе.рф, encontrado al final del código HTML de la página.

Periodistas y expertos en seguridad ya han incrementado el potencial de este código para vincular páginas web anónimas a usuarios particulares.

El método fue reportado por la revista Wired en 2011 y fue citado por el el experto en cibercrimen del FBI, Michael Bazzell, en su libro Open source Intelligence Techniques. Se han originado varios servicios gratuitos que permiten una fácil búsqueda inversa de los números de identificación de Google Analytics, uno de los más populares es sameID.net.

Quería ver si la persona u organización detrás de вштабе.рф estaba administrando otros sitios con la misma cuenta de Analytics. Al analizar el código de fuente de la página, obtuve todos los números de identificación importantes de Google Analytics. Cuando realicé una búsqueda más amplia en él, los resultados fueron sorprendentes: estaba vinculado a no menos que siete otros sitios web (copia archivada).

Estos incluían whoswho.com.ua (archivo), aparentemente destinado a recopilar información comprometedora sobre funcionarios ucranianos, mientras que pretendía ser un proyecto de Ucrania; zanogo.com (archivo), otro repositorio de memes, muchos de ellos antioccidentales y yapatrioy.ru (archivo) el que parece ser un intento de desacreditar a figuras de la oposición rusa. Otro de los sitios web que usaba la misma cuenta de Analytics era syriainform.com (archivo), un sitio que aparentemente promovía un enfoque antiestadounidense y pro-Assad en relación con los acontecimientos de Siria.

Lo más sorprendente de todo fue la presencia de Material Evidence, un sitio web de la muestra de fotografías que han aparecido en varias investigaciones de medios de comunicación por sus supuestas conexiones pro-Kremlin. En 2014, Gawker hizo un reportaje sobre la exposición de Nueva York en el que comentó acerca de su bien financiada gran campaña publicitaria. Se señaló que su sitio web se registró en San Petersburgo, lo que se confirma con los registros históricos de WHOIS.

Bajando por la madriguera del conejo

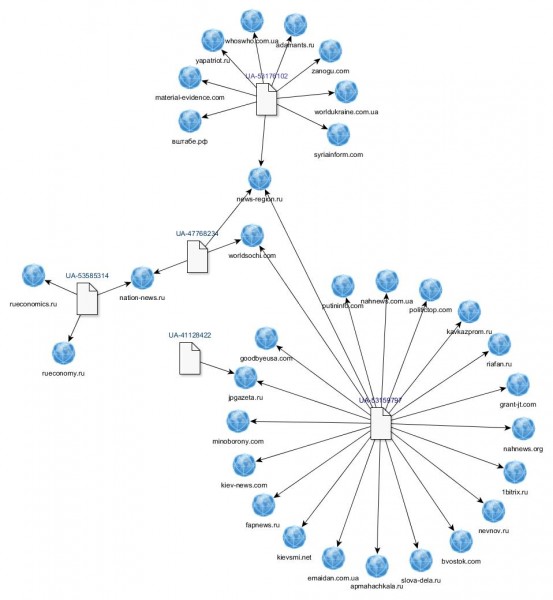

Mientras que investigaba en la red los sitios vinculados a la cuenta UA-53176102, descubrí que uno de ellos, news-region.ru, también estaba vinculado a una segunda cuenta de Analytics: UA-53159797 (archivo).

Este número, a su vez, estaba asociado a un grupo adicional de diecinueve sitios pro-Kremlin. Exámenes posteriores de estas páginas revelaron otras tres cuentas de Analytics con sitios adicionales conectados a ellas. A continuación se muestra un diagrama de las relaciones que he establecido hasta la fecha.

Relaciones entre los sitios web y sus números de cuenta en Google Analytics. [Tamaño completo] Imagen de Lawrence Alexander.

Al momento de la escritura, los códigos de Analytics se mantienen invariables y visibles en la mayoría de estos sitios. Mis hallazgos se pueden verificar fácilmente al mirar sus códigos de fuente, ya sea en el navegador o al guardar la página para luego verla en un editor de texto.

Además de Google Analytics, los sitios web tenían algunos otros rasgos en común: el uso compartido de Yandex Metrika, Yandex Verification y el servidor Nginx, todas herramientas de fabricación rusa, caracterizaban los sitios en la red.

Se hizo evidente que estaba probablemente buscando una gran campaña de información en línea bien organizada. Pero a pesar de que el código de Google Analytics demostró gestión y participación conjunta en los sitios web, no me pudo decir quién estaba detrás de ellos.

¿Una conexión personal?

Alentado por la curiosidad, cavé un poco más en la información pública disponible. Los registros de inscripción de dominio en varios lugares [1, 2, 3] reveló un segundo factor común: la dirección de correo electrónico terder.n@gmail.com. [Archivo: 1, 2, 3, 4]. Descubrí que estaba asociado no solo a la mayoría de los sitios que ya había identificado, sino también a un nuevo grupo de sitios web, aparentemente aún en construcción. Sus títulos sugerían temas similares a los de la red existente: ya sea abiertamente pro polémica rusa o desinformación más sutil bajo el pretexto de periodismo ucraniano legítimo. Entre ellos estaba antiliberalism.com, dnepropetrovsknews.com y maidanreload.com.

Llevó menos de un minuto de búsqueda vincular la dirección de correo electrónico a una identidad real. Un grupo en la red social rusa VKontakte [archivo] se encuentra como perteneciente a una Nikita Podgorny.

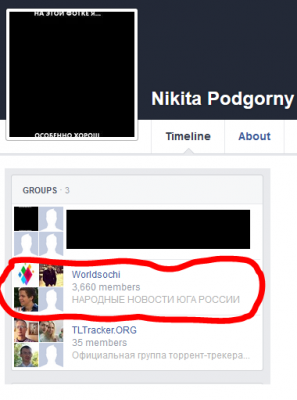

El perfil público de Pogdomy en Facebook muestra que pertenece a un grupo llamado Worldsochi, exactamente el mismo nombre de uno de los sitios web vinculados por los dos códigos de Google Analytics que examiné.

Membrecía de Nikita Podgorny al grupo de Facebook Worldsochi.

Podgorny tiene una cuenta en Pinterest con solo un pin [archivo]: un infográfico de los logros de Rusia tomados de un sitio llamado infosurfing.ru. Mientras que infosurfing.ru no tiene un código integrado de Google Analytics, comparte algunas similitudes en la construcción de imágenes con varios sitios de la red pro-Kremlin.

La herramienta en línea FotoForensics muestra que las imágenes de infosurfing.ru [1, 2, 3], putininfo.com [1, 2] y вштабе.рф [1, 2] contienen metadatos de origen de la misma versión de software: Adobe XMP Core: 5.5-c014 79.151481, 2013/03/13-12:09:15. Por sí mismo, esto no es un identificador único, pero podría sugerir una conexión, en especial en el contexto de información adicional del personaje en línea de Podgorny.

Lo más notable es que Podgorny aparece en la lista de empleados filtrada de la Agencia de Investigación de Internet de San Petersburgo, la granja de trols pro-Kremlin que apareció en numerosos informes de noticias e investigaciones, incluyendo los propios reportajes de RuNet Echo.

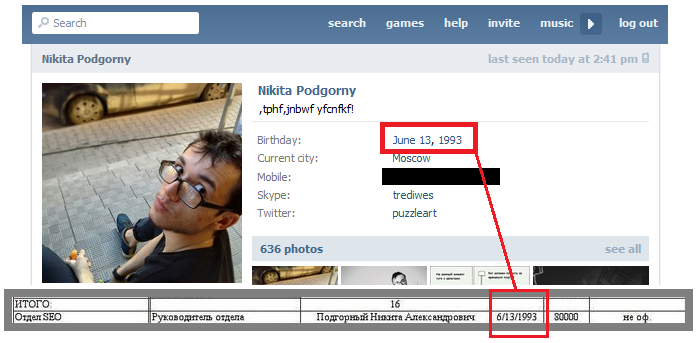

La fecha de nacimiento de Podgorny que aparece en su perfil público de VK es una coincidencia exacta de la que se muestra en el documento filtrado.

La fecha de nacimiento de Podgorny, mostrada en su perfil de VK y comparada con la que aparece en el documento filtrado de la Agencia de Investigación de Internet.

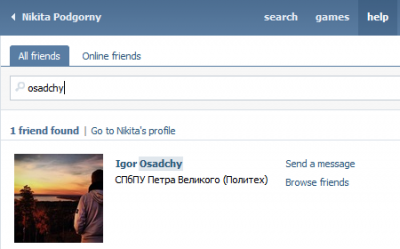

Uno de los amigos de Podgorny es Igor Osadchy, quien aparece como uno de sus compañeros de trabajo en la misma lista. Osadchy ha negado trabajar para la Agencia de Investigación de Internet y llamó a los documentos filtrados «provocaciones sin éxito».

Asociación de Nikita Podgorny con Igor Osadchy en VK.

Cuando fue contactado por Global Voices, Podgorny no confirmó ni desmintió la participación en los sitios web y no quiso hacer más comentarios.

En el próximo post sobre la red de sitios web pro-Kremlin analizaremos en más detalle el contenido, objetivos e ideología detrás de sus integrantes.